Источники сканирования

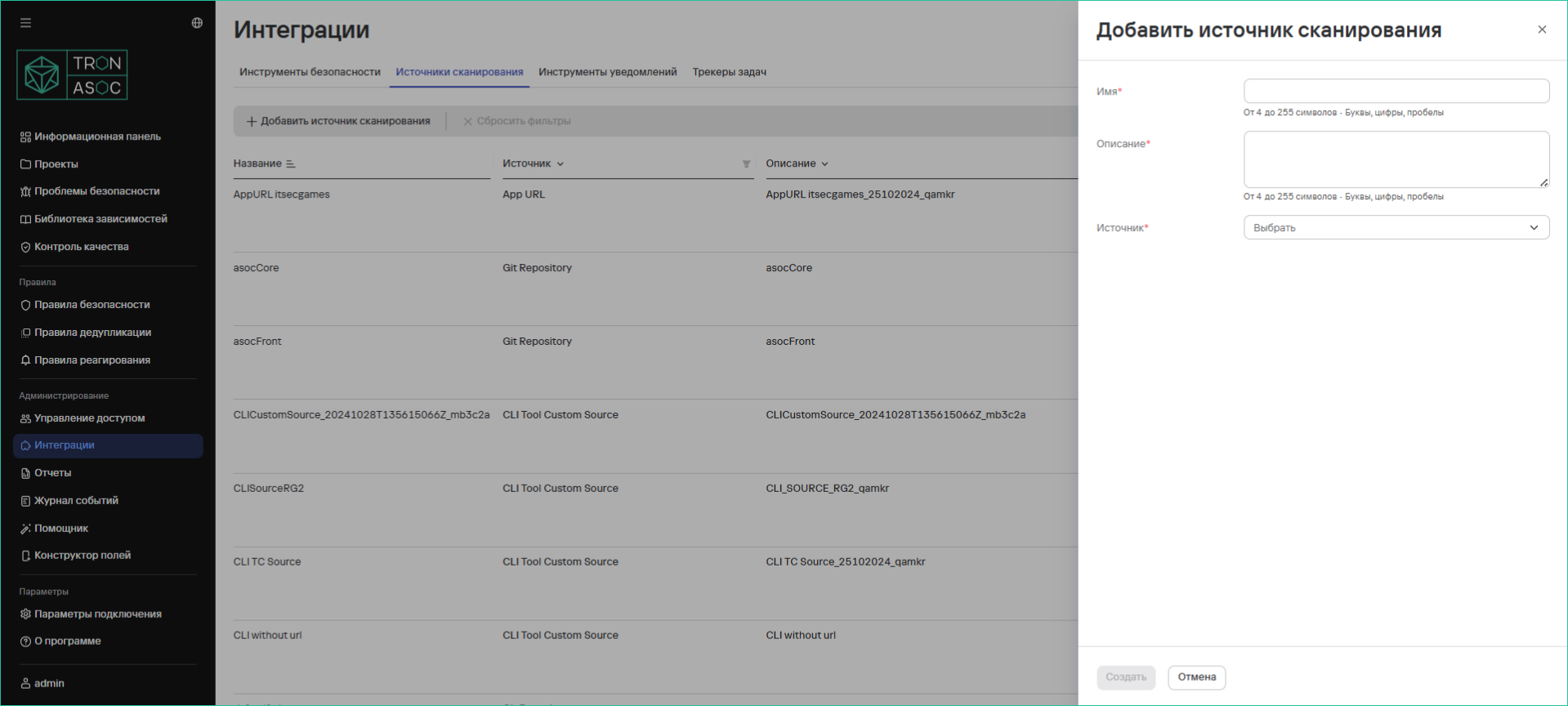

Просмотр всех подключенных источников сканирования доступен в разделе Интеграции → Источники сканирования. Также предусмотрена возможность отсортировать по названию, типу источника, описанию, перейти к добавлению, редактированию или удалению источников сканирования.

Поддерживаемые источники сканирования

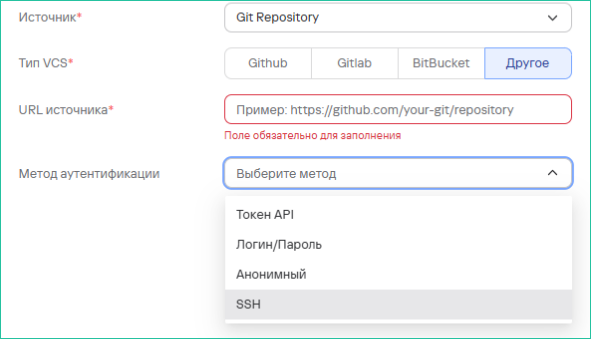

Git Repository

Для источника в формате Git-репозитория доступны следующие типы VCS (системы контроля версий):

- GitHub

- GitLab

- BitBucket (облачный и серверный)

- Другое (возможно подключение других типов)

При запуске сканирований с использованием источника BitBucket указанный порт может быть скорректирован. Например, ssh://git@bitbucket.int.tronasoc.ru:0000/test/command.git в формат https://bitbucket.int.tronasoc.ru:0000/test/command.git

После обновления TRON.ASOC до версии выше 1.2.1 требуется повторно настроить ранее добавленные интеграции с источниками Git Repository, у которых не был настроен тип VCS.

Другие источники:

- Nexus

- CLI Tool

- Jfrog

- Harbor

- AppUrl

Подключение источника сканирования

Набор минимальных прав доступа для настройки источников сканирования:

- Просмотр источников

- Управление источниками

Подробнее о настройке прав доступа см. Настройка ролей.

Чтобы подключить источник сканирования, необходимо выполнить следующие шаги:

-

Перейти в раздел Интеграции → Источники сканирования.

-

Нажать кнопку Добавить источник сканирования.

-

В открывшейся форме добавления источника сканирования заполнить поля:

-

Имя

-

Описание

-

В раскрывающемся меню поля Источник выбрать источник сканирования

-

-

После выбора источника инструмента необходимо заполнить дополнительные поля:

- URL источника

- Метод аутентификации - Заполнение поля на этом этапе не является обязательным, но без него нельзя будет осуществить проверку соединения с источником сканирования.

- Пропустить проверку соединения - при выборе этого параметра соединение с источником не будет проверяться перед запуском сканирования (применяется в случае, если отсутствует сетевой доступ к источникам)

-

Далее поля для заполнения могут отличаться в зависимости от выбора метода аутентификации:

- Если метод указан и выбрана аутентификация по API-токену, необходимо заполнить поле Токен API

- Если выбран метод аутентификации по логину и паролю, нужно заполнить поля Логин/Пароль

Для источника Git Repository доступны несколько типов аутентификации:

- Токен API

- Логин/Пароль

- Анонимный

- SSH (безопасный метод авторизации по SSH-ключу, доступны все SSH, кроме passphrase)

-

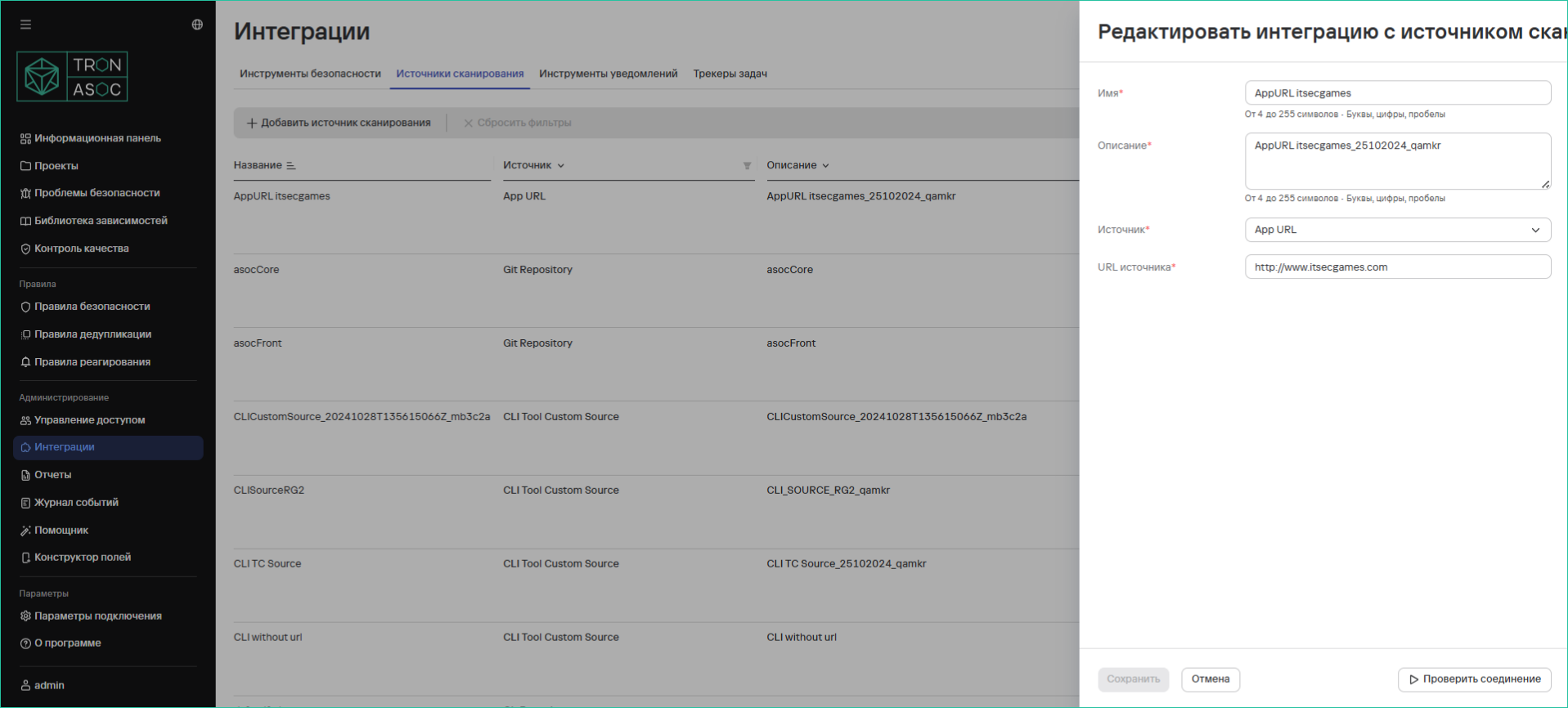

Для проверки соединения необходимо нажать на кнопку Проверить соединение. Система отправит запрос на соединение с источником и в верхнем правом углу пользовательского интерфейса отобразится соответствующее уведомление.

-

Далее нажать на кнопку Создать.

Редактирование источника сканирования

Редактирование источника производится с помощью кнопки в соответствующем источнике сканирования. Форма редактирования аналогична форме добавления, но поля заполнены текущими данными.

Удаление источника сканирования

Чтобы удалить источник сканирования:

-

Перейдите в раздел Интеграции → Источники сканирования

-

Нажмите на кнопку

в строке источника сканирования, который нужно удалить

-

В открывшемся окне подтвердить удаление источника

Комбинации источников сканирования и инструментов безопасности в проверках

Решение TRON.ASOC реализовывает следующие комбинации сочетаний источников и инструментов безопасности:

- CLI инструменты (ESLint, Gitlab SAST, Trivy, Grype, KICS, Aqua, OWASP Dependency Track, Gitleaks) + CLI Custom source Данные инструменты безопасности могут образовывать проверки только с CLI Custom source.

- CLI инструменты с возможностью запуска в k8s (PVS Studio, Semgrep) (в рамках unstable релиза 1.3.1) + Git Repository Данные инструменты поддерживают запуск. Инструмент запускается в k8s в виде job, получает данные из источника, проводит проверку безопасности и возвращает отчет с проблемами безопасности.

- KCS/Appscreener Solar DAST + Nexus/Harbor/Jfrog При создании такой проверки необходимо дополнительно заполнить Ветку/тег источника (можно несколько). Проверки запускаются, но можно также и импортировать отчет.

- Appscreener Solar SAST/ Solar SCA/ PTAI + Git Repository При создании такой проверки необходимо дополнительно заполнить Ветку/тег источника (можно несколько). Проверки запускаются, но можно также и импортировать отчет.

- SASTAV + Git Repository При создании такой проверки необходимо дополнительно заполнить Набор правил сканирования, а также связь Ветки/тега источника с коммитом. Проверки запускаются, но можно также и импортировать отчет.

- CodeScoring + Git Repository/Nexus/Harbor/Jfrog При создании такого чека необходимо дополнительно заполнить тип проверки безопасности - SCA, container SCA, secrets. В последнем случае предлагается выбрать конфигурацию секретов или загрузить новую. Далее заполняется Ветку/тег источника (можно несколько). Проверки запускаются, но можно также и импортировать отчет.

- Manual tool + CLI Custom source Данный тип инструмента безопасности может образовывать проверки только с CLI Custom source, т.к эти инструменты поддерживаются только для загрузки SARIFа и JSON отчетов.